Z 5r: zasada działania, schemat połączeń

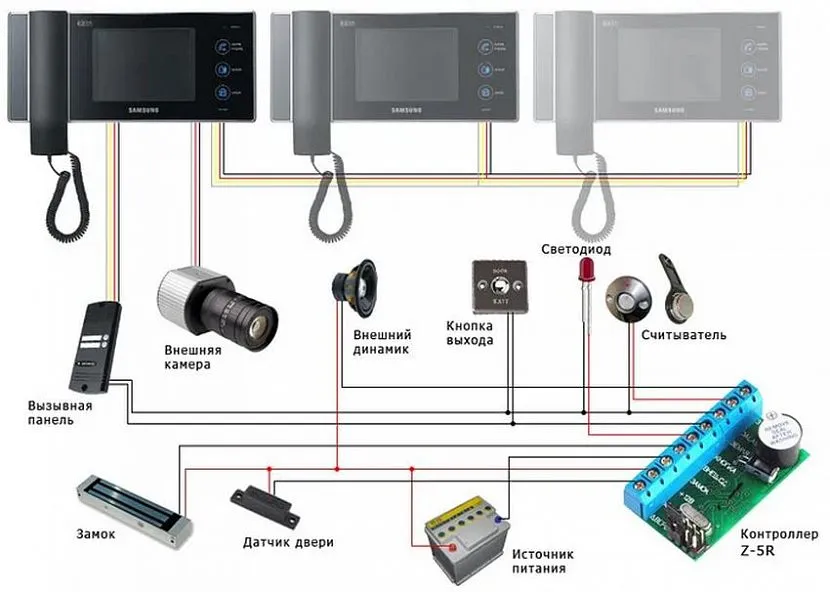

Aby zainstalować system ograniczający dostęp do lokalu lub do przestrzeni zamkniętej, konieczne jest zastosowanie specjalistycznego sterownika. Jednym z najczęstszych jest z5r. Jest w stanie niezawodnie współpracować z różnymi typami czytników, zapewniając kontrolę różnych modeli zamków.

Z5r - co to jest

To urządzenie jest kontrolerem. Wraz z innymi częściami zawartymi w dostawie pozwala stworzyć system ograniczający dostęp do lokalu lub do określonego obszaru. Kontroler przeznaczony jest do współpracy z kluczami magnetycznymi. Po tym, jak przychodząca osoba przyłoży go do urządzenia, silny magnes wyłączy się, który odblokuje drzwi.

Tutaj dokonuje się programowania dostępu do gotowych kluczy. W tym celu przewidziana jest możliwość ich rejestracji przez administratora. Pozwala także organizować pracę za pomocą specjalnych kart dostępu.

Zasada działania

Systemy ograniczania dostępu można podzielić na autonomiczne i sieciowe. W pierwszym przypadku cała interakcja zachodzi w ramach jednej struktury. Takie rozwiązania są oferowane w stosunkowo prostych sytuacjach.

Szczegółowy przegląd wideo zapewni możliwość zapoznania się z kontrolerem z5r i zrozumienia możliwości, jakie zapewnia tworzenie systemu ograniczania dostępu:

Przydatne wideo

Przykładem jest dostęp do wejścia. W tym samym czasie wszyscy mieszkańcy otrzymali klucze, które należy przymocować w odpowiednim miejscu do urządzenia zainstalowanego na drzwiach wejściowych. Po rozpoznaniu klucza zamek zostaje odblokowany, umożliwiając wejście. Po kilku sekundach powraca do stanu zablokowanego.

Systemy sieciowe zapewniają obecność urządzenia serwerowego, które przechowuje w pamięci wszystkie niezbędne dane. Dla każdego klucza można ustawić prawo wejścia do części lub całości chronionego obiektu. Takie systemy są droższe, ale przydają się tam, gdzie konieczna jest kontrola dostępu do kilku pomieszczeń.

Każdy klucz ma określony kod. W kontakcie z czytnikiem jest on porównywany z istniejącą bazą danych. Jeśli pasuje, drzwi są otwierane przez naciśnięcie przycisku enter. Należy zauważyć, że ten identyfikator został naprawiony podczas produkcji klucza. W najtańszych modelach nie da się tego ręcznie zmienić, jednak są takie, w których wpis jest dozwolony.

Ten film szczegółowo wyjaśnia procedurę programowania kluczy. Po obejrzeniu go możesz łatwo wymyślić, jak to zrobić poprawnie:

Przydatne wideo

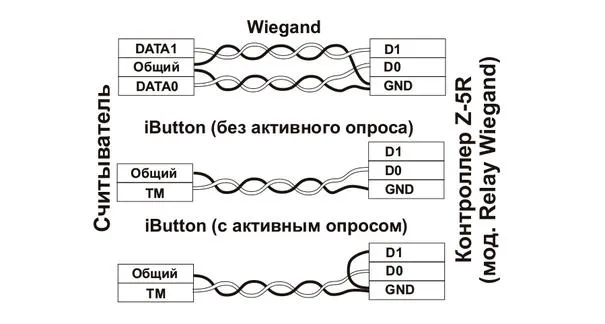

Najczęściej spotykane są klucze magnetyczne, które mają kształt tabliczki. Pracują w technologii iButton. Korzystają z interfejsu 1-Wire. Dzięki niemu wymieniają dane i otrzymują moc. Z5r bazuje na iButton, ale jest też kilka podobnych.

Funkcje kontrolera

Obecność urządzenia pozwala na korzystanie z następujących funkcji:

- Jest czytnik kluczy magnetycznych. Ich jednoczesne wykorzystanie przez system jest dostępne w ilości do 5460 w modelu z5r 5000. Podobne urządzenia można dokupić do omawianego sterownika dla różnych typów.

- Jest czytnik kart zbliżeniowych. Przesyła informacje zgodnie z wymaganiami protokołu iButton.

- Obecność wstępnie ustawionych trybów pracy pozwala na zorganizowanie przeprogramowania urządzenia lub jego użytkowania przy minimalnych kosztach.

- Działanie elektrozamka lub zamka z zespołami mechanicznymi jest zapewnione zgodnie z jakimi kluczami lub kartami zostały użyte.

- Jest brzęczyk i dioda LED, które pokazują stan systemu dostępu i reakcję na działania człowieka.

- Wysoka odporność na ujemne temperatury pozwala na użytkowanie sterownika nawet w mrozy do -40 stopni.

- W zestawie znajduje się czujnik, który sygnalizuje zamknięcie drzwi.

- Przystępna cena produktu.

- Czas otwarcia drzwi można zaprogramować. Jego czas trwania waha się od jednej sekundy do kilku minut.

- Prosty i intuicyjny system programowania.

- Istnieje możliwość podłączenia systemu kontroli dostępu do komputera. Wymaga to adaptera AC-Z i oprogramowania Base Z.

Korzystanie z systemu zbudowanego na kontrolerze z5r pozwoli Ci wygodnie i rzetelnie zorganizować dostęp do pokoju lub do określonego obszaru tylko dla tych, którzy posiadają odpowiednie klucze.

Zawartość dostawy

Do zakupu z5r dołączone są następujące części:

- Płytka kontrolera, która jest przeznaczona do kontroli systemu dostępu.

- Stycznik do odczytu danych z kluczy magnetycznych. Aby otworzyć wejście, osoba musi przynieść do niego własne. Po zidentyfikowaniu zamek zostanie otwarty na ograniczony czas, umożliwiając wejście do środka.

- Zestaw kluczy.

- Czujnik stanu drzwi wysyła do kontrolera informację o ich zamknięciu.

- Klucz główny jest połączony w specjalny sposób. Służy do zarządzania rejestracją kluczy zwykłych.

- Instrukcja obsługi szczegółowo omawia zagadnienia pracy z utworzonym systemem dostępu.

- Może być dostarczona skrzynka montażowa.

- Zasilanie 12 V.

- Przycisk wejścia.

- Zworka, która jest potrzebna np. do przeprogramowania klawiszy dostępu.

Zamek nie wchodzi w skład zestawu, ale będzie potrzebny do stworzenia systemu ograniczenia dostępu. Sterownik może być dostarczony z plastikową obudową lub bez.

Rodzaje używanych kluczy

Dostępne są następujące rodzaje kluczy:

- Normal ma na celu przejście do środka. Aby mógł otworzyć zamek, musi najpierw zostać zarejestrowany.

- Klucz główny nie jest przeznaczony do uzyskiwania dostępu do lokalu. Służy do rejestracji określonych kluczy w systemie. Potem staną się aktywne.

- Bloker może być stosowany w standardzie. Ma jednak dodatkową funkcję, która pozwala włączać lub wyłączać normalne klawisze.

Jeśli któryś z nich przestał działać, konieczne jest zaprogramowanie nowego.

Jak skonfigurować system

Aby korzystać z kontrolera, musisz najpierw zdecydować, do czego zamierzasz go używać. Dzięki temu systemowi można ograniczyć dostęp do lokalu, do zamkniętego terenu zgodnie z istniejącymi planami. Programowanie odbywa się w celu rozwiązania zamierzonych zadań.

Aby przygotować urządzenie, musisz lepiej przestudiować jego możliwości. Jednocześnie musisz wiedzieć, jakie tryby są tutaj dostępne, funkcje funkcjonowania w różnych sytuacjach. Na początek należy przygotować sterownik, pozostałe elementy systemu, zamek oraz zasilacz. Potrzebny będzie również komplet kluczy.

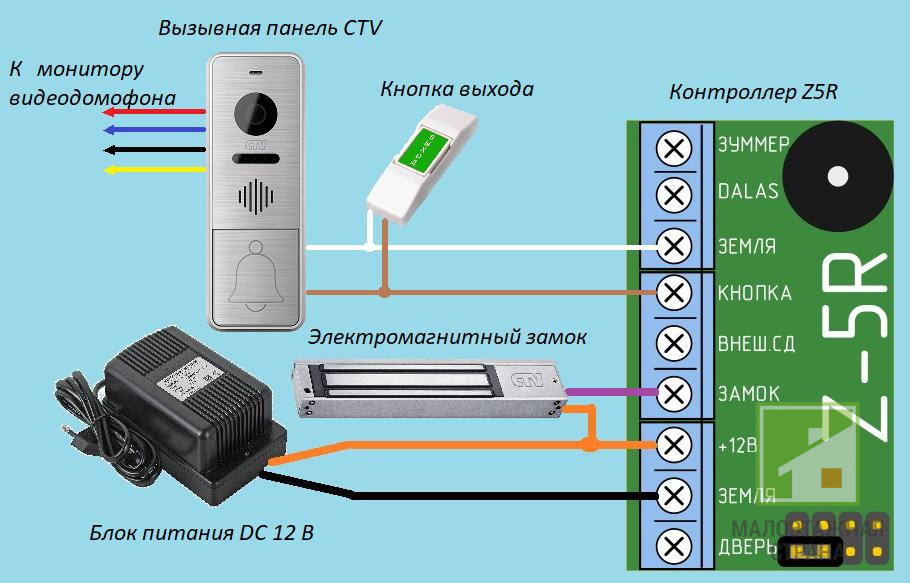

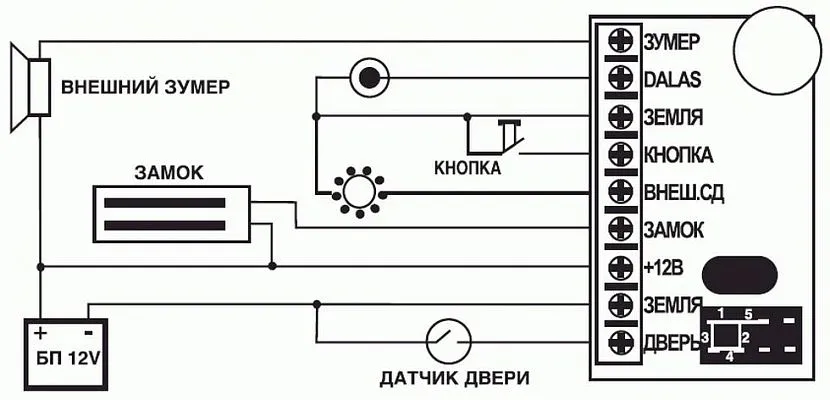

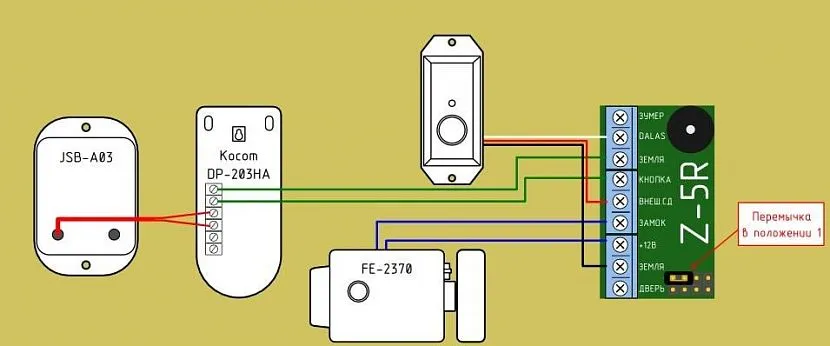

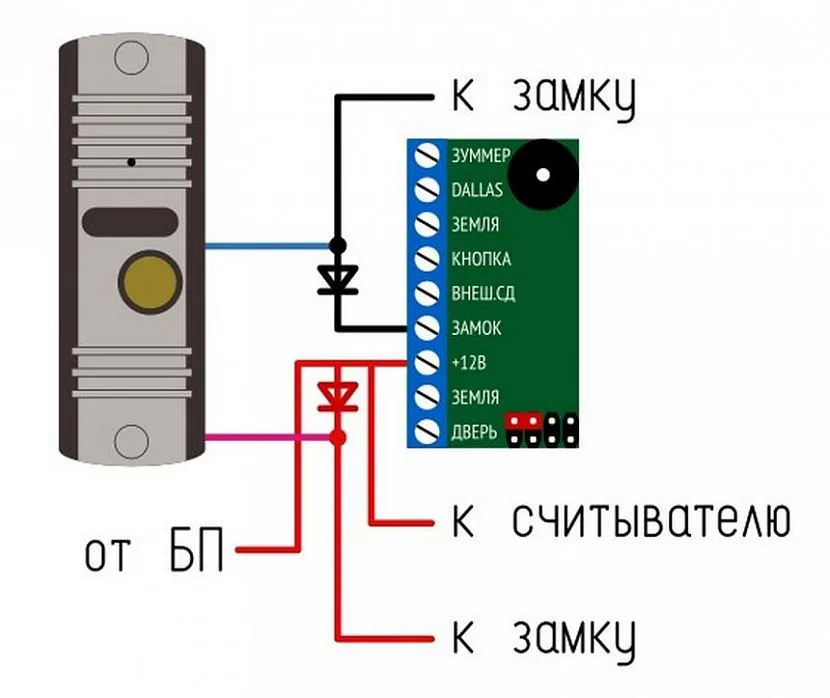

Przed przystąpieniem do pracy wymagane jest wykonanie połączenia zgodnie ze schematem, który znajduje się w instrukcji obsługi. Zaciski przewodów znajdują się wzdłuż dłuższego boku płyty kontrolera. Następnie musisz wykonać następujące kroki:

- Po podłączeniu do zasilania czytnik emituje częste krótkie dźwięki. Oznacza to, że klucz główny można zaprogramować. Aby kontynuować, po prostu przyłóż go do urządzenia. Wtedy sygnały dźwiękowe ustaną. W tym czasie informacje są rejestrowane. Po zakończeniu procesu nastąpi seria krótkich i częstych sygnałów dźwiękowych. W tym samym czasie zostanie podany sygnał świetlny.

- Teraz musisz wprowadzić do systemu informacje o kluczach dostępu. Aby to zrobić, musisz wykonać następujące kroki. Klucz główny jest dotykany do czytnika i trzymany przez długi czas. Gdy kontroler będzie gotowy, rozlegnie się pojedynczy krótki sygnał dźwiękowy.

- Wszystkie klucze, które otworzą zamek, trafiają do czytnika jeden po drugim. Niemal natychmiast rozlegnie się krótki sygnał dźwiękowy. Oznacza to, że rejestracja przebiegła pomyślnie. Następnie jest wykonywany dla następnego klucza. Po pewnym czasie tablica przełączy się w tryb pracy sygnalizując to serią krótkich dźwięków. Jeśli spróbujesz ponownie zarejestrować klucz już wprowadzony do bazy danych, urządzenie zgłosi błąd.

System dostępu może być wtedy normalnie używany. Aby to zrobić, po prostu przynieś klucz i naciśnij przycisk. Czasami klucz główny może zostać zgubiony. W takim przypadku, aby kontynuować pracę z kontrolerem należy wykonać następujące czynności:

- Musisz odłączyć zasilanie.

- Zworka dołączona do zasilacza musi być ustawiona w pozycji 3 na mikroukładzie sterownika, który znajduje się na krótkim boku. Ta procedura jest opisana w instrukcji obsługi.

- Następnie podłącz zasilanie. Spowoduje to usunięcie wszystkich wcześniej dokonanych wpisów.

- Następnie przynoszą klucze, które należy zarejestrować.

- Po zakończeniu procedury należy wyłączyć zasilanie i usunąć wcześniej zainstalowaną zworkę.

- Następnie podłącza się zasilanie. Następnie system przechodzi w tryb pracy.

Tutaj można ustawić tryb działania, w którym każdy, kto ma klucz, może przejść. I nie ma ograniczeń co do którego. Wygodnie jest aplikować w biurze, w którym pracuje wielu pracowników. Po prostu daj im klucze. Za każdym razem, gdy się zalogujesz, będziesz zalogowany. Po ustawieniu trybu normalnego dostęp będą mieli tylko ci, którzy są już w bazie danych.

Wskazówki dotyczące użytkowania

Odwiedzający otrzymuje pozwolenie na dostęp nie w momencie dotknięcia kolektora, ale gdy klucz jest odłączony. Działa przez krótki czas.

Jeśli konieczne będzie usunięcie lub zainstalowanie zworki, należy pamiętać, że jest to surowo zabronione przy włączonym zasilaniu. Naruszenie tej zasady może spowodować spalenie planszy. Nie możesz też umieszczać ich tam, gdzie nie jest to wyraźnie dozwolone przez instrukcje.

Jak podłączyć kontroler z5r można znaleźć oglądając wideo:

Przydatne wideo

Trzymanie przycisku nie powinno być zbyt długie. W niektórych przypadkach może to prowadzić do awarii.

W celu ochrony przed zakłóceniami do stycznika należy podłączyć skrętkę dwużyłową. Zasilanie może być dostarczane za pomocą pojedynczych przewodów.

Można podłączyć różne typy czytników. Aby zorganizować pracę z danym kontrolerem, konieczne jest wystąpienie emulacji DS1990A. W ten sposób z5r będzie działał normalnie.

Wniosek

Korzystanie z z5r pozwoli Ci zainstalować system ograniczonego dostępu w lokalu lub na terenie. Ten rodzaj kontrolera jest powszechny i niezawodny. Stał się prostym i wygodnym środkiem, z którego mogą przejść tylko ci, którzy otrzymali prawo do przejścia.